Rosja chce kodów źródłowych

31 lipca 2014, 08:47Rosyjskie władze zażądały od Apple'a i SAP'a kodów źródłowych ich oprogramowania twierdząc, że chcą się w ten sposób upewnić, iż nie zawiera ono narzędzi szpiegujących. Żądanie takie pojawiło się podczas spotkania rosyjskiego ministra komunikacji Mikołaja Nikiforowa z szefami rosyjskich oddziałów obu firm.

Microsoft pokazuje kod źródłowy

5 czerwca 2015, 10:37Microsoft otworzył w Brukseli centrum, którego zadaniem będzie udowodnienie, że w kodzie firmowych produktów nie ma tylnych drzwi. Matt Thomlinson, wiceprezes wydziału Microsoft Security, poinformował, że rządy m.in. krajów europejskich, będą mogły sprawdzić kod źródłowy programów produkowanych przez Microsoft oraz uzyskają dostęp do istotnych informacji na temat bezpieczeństwa i zagrożeń.

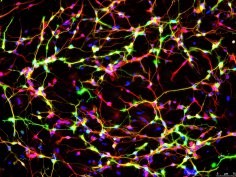

Neurony dopaminowe z komórek skóry

7 grudnia 2015, 11:39Zespół z Uniwersytetu w Buffalo odkrył, w jaki sposób zwiększyć liczbę neuronów dopaminowych otrzymywanych z komórek skóry, co daje nadzieję na wykorzystanie ich w leczeniu choroby Parkinsona.

Celowo wprowadzają błędy do programów

7 lipca 2016, 11:08Każdego roku największe koncerny wydają olbrzymie kwoty na wyszukiwanie i naprawianie błędów w swoich programach. Używają w tym celu zautomatyzowanych narzędzi analizujących kod źródłowy oprogramowania. Problem jednak w tym, że nikt nie wie, ile dziur umyka uwadze takich narzędzi, nie można zatem stwierdzić, na ile są one skuteczne.

Kod Lotus Symphony wspomoże OpenOffice'a

15 lipca 2011, 10:18IBM przekaże The Apache Foundation cały kod Lotus Symphony. The Apache Foundation zajmuje się obecnie rozwojem OpenOffice'a, który został jej niedawno przekazany przez Oracle'a.

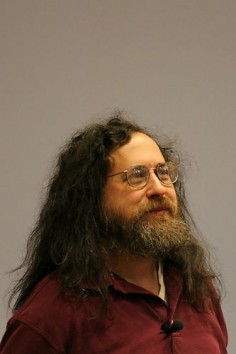

Partia Piratów zagraża wolnemu oprogramowaniu?

27 lipca 2009, 17:25Propozycja Partii Piratów spotkała się z krytyką ze strony... Richarda Stallmana, jednego z twórców ruchu wolnego oprogramowania, założyciela GNU i Free Software Foundation.. Jej przyjęcie zagraża bowiem idei tego ruchu.

Witryny coraz 'cięższe'

17 czerwca 2015, 11:59Jeśli masz od pewnego czasu wrażenie, że internet działa Ci wolniej, to nie jest to tylko wrażenie. I nie jest to wina komputera czy połączenia. Witryny internetowe puchną w oczach. Z danych HTTP Archive dowiadujemy się, że obecnie przeciętna witryna internetowa ma 2,1 megabajta. To dwukrotnie więcej niż jeszcze trzy lata temu.

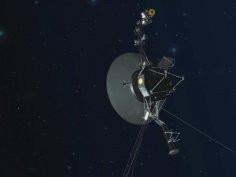

Voyager 1 ponownie przesyła użyteczne dane. NASA bliska rozwiązania problemu

24 kwietnia 2024, 10:32NASA jest na dobrej drodze do rozwiązania problemów z Voyagerem 1. Po raz pierwszy od listopada pojazd przysłał użyteczne dane. Z Voyagera w końcu napłynęły informacje o stanie jego podzespołów. W najbliższym czasie inżynierowie chcą sprawić, by pojazd rozpoczął przesyłanie danych naukowych.

Krytyczny błąd w Internet Explorerze?

23 listopada 2009, 11:33W ostatni piątek na jednym z forów internetowych pojawił się post zatytułowany "IE7", który zawierał kilka linijek kodu HTML. Autor zamieścił go bez komentarza, jednak wygląda na to, że mamy do czynienia z nieznanym dotychczas poważnym błędem w Internet Explorerze.

Microsoft chce przestrzegania standardów

18 czerwca 2015, 13:04Przez wiele lat jednym z głównym problemów internetu była niekompatybilność przeglądarek. Właściciel najpopularniejszej z nich – Microsoft – stosował własne rozwiązania, które często były odmienne od proponowanych standardów. Wydaje się, że taka taktyka odeszła do przeszłości.